Каждый день десятки компаний по всему миру сталкиваются с атаками ransomware (программ-вымогателей). Утро начинается одинаково: сотрудник включает компьютер, а там - все файлы с непонятным расширением (

Каждый день десятки компаний по всему миру сталкиваются с атаками ransomware (программ-вымогателей). Утро начинается одинаково: сотрудник включает компьютер, а там - все файлы с непонятным расширением (.elpy, .djvu, .lockbit и т.д.) и требование выкупа.

Типичный сценарий: Бухгалтер открывает письмо якобы от налоговой службы с вложением "Invoice.pdf". Файл выглядит как обычный PDF, расширение правильное, ничего подозрительного. Но внутри документа встроен вредоносный скрипт, который срабатывает при открытии. Через несколько минут все файлы компании зашифрованы. Работа встала. База 1С недоступна. Бэкапов нет или они тоже зашифрованы. Злоумышленники требуют $5,000-50,000 за расшифровку. И это только малый бизнес - для крупных компаний суммы исчисляются миллионами.

Статистика, которую нужно знать:

- 71% атак ransomware направлены на малый и средний бизнес

- Средний ущерб от ransomware в мире - около $780,000 (данные за 2024 год)

- 60% компаний, заплативших выкуп, так и не получили свои данные обратно

- 25% малых компаний закрылись в течение года после серьезной кибератаки

- 93% успешных атак начинаются с фишингового письма

Большинство компаний узнают о своей уязвимости только после атаки. Эта статья - про то, как защититься ДО того, как прилетит. Без воды и теории, только практические решения на основе анализа реальных инцидентов.

Реальные кейсы: это происходит каждый день

Кейс 1: Бухгалтерия зашифрована за 15 минут

Средняя производственная компания, 50 сотрудников. Бухгалтер открыла письмо от "налоговой" с вложением. Через 15 минут зашифрована вся база 1С, все файлы бухгалтерии за 3 года, бэкапы на сетевом диске.

Ransomware: Phobos. Требование: $25,000. Компания платить отказалась - восстанавливали данные 2 недели из старых архивов. Потери: около $140,000 (простой + восстановление).

Кейс 2: RDP с паролем "123456"

IT-компания, 20 разработчиков. На одном из серверов был открыт RDP в интернет с дефолтным паролем "admin/123456". Злоумышленники методом перебора получили доступ, установили шифровальщик, зашифровали все сервера разработки и базы данных клиентов.

Ransomware: LockBit 3.0. Требование: $100,000. Компания потеряла 5 крупных клиентов из-за утечки данных. Ущерб: более $900,000 + репутация.

Кейс 3: Цепочка поставок

Дистрибьютор медицинского оборудования. Заражение пришло через взломанный сайт одного из поставщиков - в счет-фактуру PDF была внедрена вредоносная ссылка. Менеджер открыл файл, кликнул на "обновить данные" - все. База CRM зашифрована, накладные, контракты.

Ransomware: Conti. Компания заплатила $15,000, получила дешифратор, но он восстановил только 70% файлов. Остальное потеряно навсегда.

Что объединяет все эти случаи?

Отсутствие или неправильная настройка бэкапов, слабые пароли или открытые порты, необученные сотрудники, устаревшее ПО и отсутствие антивируса (или его игнорирование). Все это можно было предотвратить. Разберем как.

Что такое ransomware и почему это серьезно

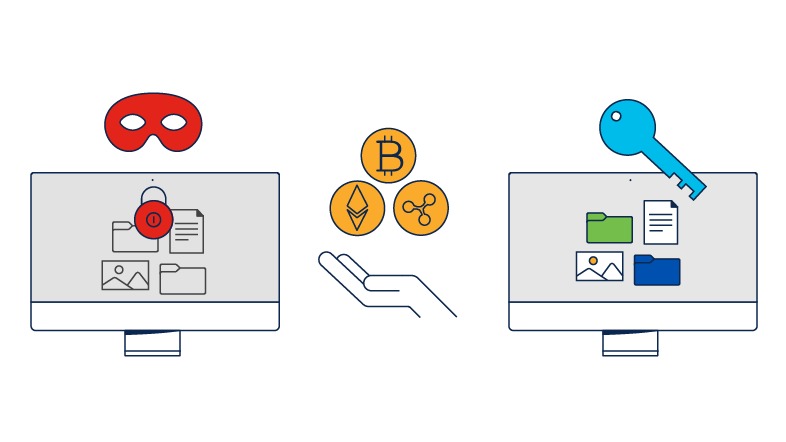

Шифровальщики (ransomware) — это вредоносное ПО, которое шифрует ваши файлы и требует выкуп за расшифровку. Обычно в Bitcoin.

Важно понимать: даже если заплатите, гарантий расшифровки нет. Более того, вы попадаете в базу "платящих клиентов" и станете мишенью для повторных атак.

Средний выкуп для малого бизнеса: от $5,000 до $50,000. Для крупных компаний счет идет на миллионы.

Как происходит заражение

1. Фишинговые письма (90% случаев)

Отвечают за 93% случаев заражения. Современные атаки используют легитимные форматы файлов - настоящие PDF или документы Word, внутри которых встроен вредоносный скрипт или эксплойт. Файл называется "Invoice.pdf" - обычный PDF без подозрительных расширений. При открытии такого файла срабатывает встроенный код, который использует уязвимость в Adobe Reader или самой операционной системе для скачивания и запуска вредоносного ПО. Это особенно опасно, потому что файл выглядит абсолютно легитимным. Другие методы включают архивы с паролем в письме (чтобы обойти антивирус) и макросы в Word/Excel документах, которые запускаются при нажатии "Включить содержимое".

2. Уязвимости в ПО

Устаревшие операционные системы и приложения содержат известные уязвимости, которые злоумышленники эксплуатируют для получения доступа к системе и развертывания ransomware.

3. RDP и удаленный доступ

Слабые пароли на службах удаленного рабочего стола в комбинации с открытыми в интернет портами RDP и отсутствием двухфакторной аутентификации создают легкие точки входа для атакующих.

4. Зараженные сайты и реклама

Скомпрометированные веб-сайты, вредоносная реклама и поддельные обновления программного обеспечения могут доставить ransomware напрямую через веб-браузеры без ведома пользователя.

Многоуровневая защита: практическая реализация

Уровень 1: Резервное копирование (самое важное)

Это ваша главная защита. Если данные зашифровали - просто восстанавливаете из бэкапа.

Правило 3-2-1

- 3 копии данных

- 2 разных типа носителей

- 1 копия offsite (вне офиса)

Для 1С и корпоративных баз данных

Плохое решение: Делать бэкап базы 1С в файлах на том же сервере

Почему плохо: при заражении шифруются не только локальные файлы, но и все доступные сетевые папки, включая бэкапы. В результате теряется и рабочая база, и все резервные копии одновременно.

Правильное решение: 1С на удаленном сервере в клиент-серверной архитектуре

База и сервер 1С находятся на отдельной машине. Доступ закрыт для всех, кроме авторизованных клиентов. Бухгалтер подключается через тонкий клиент. Даже если локальная машина зашифрована - база на сервере цела.

Автоматические бэкапы через агента

Рекомендуемые инструменты:

- Restic - простой, надежный, с дедупликацией

- Kopia - более продвинутый, с веб-интерфейсом

Для Restic также существует отличный веб-интерфейс Backrest, который упрощает управление бэкапами.

Преимущества агентного подхода:

Они создают инкрементальные бэкапы (только изменения), и критически важно: если бэкапы настроены на отдельный сервер, их нельзя перезаписать или удалить с клиента. Старые версии защищены и недоступны для изменения. Максимум что сделает шифратор - испортит текущие файлы и создаст зашифрованную копию, но все старые версии на удаленном сервере останутся нетронутыми.

Конфигурация Restic для 1С:

#!/bin/bash

# backup-1c.sh - скрипт для автоматического бэкапа 1С

# Путь к базе 1С

SOURCE="/opt/1c/bases/accounting"

# Репозиторий бэкапов (удаленный сервер в append-only режиме)

RESTIC_REPOSITORY="rest:https://backup-server.com:8000/1c"

RESTIC_PASSWORD="ВАШ_НАДЕЖНЫЙ_ПАРОЛЬ"

# Создаем бэкап (append-only подключение - можно только добавлять)

restic backup $SOURCE \

--tag daily \

--exclude-file=/etc/restic/excludes.txtВАЖНО: команда forget должна выполняться ТОЛЬКО на сервере, через отдельный cronjob с полными правами доступа. С клиента удаление бэкапов невозможно из-за append-only режима

Критически важно для безопасности: настройте Restic REST-сервер в append-only режиме. В этом случае с клиента можно только создавать новые бэкапы, но нельзя удалять существующие. Команда restic forget для очистки старых бэкапов должна выполняться только на самом бэкап-сервере через отдельный cronjob с полными правами. Даже если вирус получит доступ к учетным данным Restic на клиентской машине, он не сможет удалить или изменить существующие бэкапы.

Добавить в cron на клиентской машине (только создание бэкапов):

0 2 * * * /opt/scripts/backup-1c.sh >> /var/log/backup-1c.log 2>&1

На бэкап-сервере настройте отдельный cronjob для очистки старых копий:

#!/bin/bash

# cleanup-old-backups.sh - выполняется ТОЛЬКО на сервере

RESTIC_REPOSITORY="/backup/repos/1c"

RESTIC_PASSWORD="СЕРВЕРНЫЙ_ПАРОЛЬ"

restic forget \

--keep-daily 7 \

--keep-weekly 4 \

--keep-monthly 6 \

--pruneЭто обеспечивает защиту: даже если клиентская машина скомпрометирована, бэкапы останутся в безопасности.

Критически важно:

- Бэкапы должны храниться на отдельном сервере

- Выбор протокола зависит от ваших потребностей: SFTP (простой и безопасный), S3 (облачное хранилище), REST (нативный протокол Restic с append-only режимом), WebDAV (универсальный)

- Самое важное: на бэкап-сервере настройте права доступа только на запись (append-only). Клиент может добавлять новые бэкапы, но не может удалять или изменять существующие

- Доступ к бэкап-серверу только по SSH-ключам или через защищенные API-токены

- Команды для удаления старых бэкапов (

restic forget,restic prune) выполняются только на самом сервере с полными правами, никогда с клиентских машин

Для обычных файлов (документы, бухгалтерия)

Локальные решения:

- Windows Server Backup (для Windows Server)

- File History (для Windows 10/11)

- Time Machine (для macOS)

Облачные решения:

- Google Workspace (автоматическое версионирование в Google Drive)

- Microsoft 365 (OneDrive для бизнеса с версионированием)

- Dropbox Business

- Любой облачный провайдер с включенным версионированием файлов

Важно: убедитесь, что включено версионирование файлов. Если шифровальщик шифрует файлы и синхронизирует в облако - нужна возможность откатиться к предыдущей версии.

Уровень 2: Антивирусная защита

Для бизнеса обязателен корпоративный антивирус с защитой от программ-вымогателей. Любое коммерческое решение уровня Endpoint Security (Kaspersky, ESET, Bitdefender и другие) обеспечит необходимую защиту. Ключевые функции, которые должны быть: поведенческий анализ для детектирования неизвестных угроз, защита от шифрования файлов в реальном времени, возможность отката изменений.

Для домашнего использования или очень малого бизнеса можно использовать Windows Defender, если правильно настроить защиту от программ-вымогателей и контролируемый доступ к папкам в настройках безопасности Windows.

Уровень 3: Защита на уровне сети

Файрвол и сегментация

Обязательно закрыть:

- RDP (порт 3389) из интернета - только через VPN

- SMB (порты 139, 445) из интернета

- Любые административные порты

Сегментация сети:

Сегментация сети разделяет различные части вашей инфраструктуры, чтобы ограничить латеральное движение во время атак. Критически важные серверы изолированы от рабочих станций, предотвращая распространение ransomware по всей сети при компрометации одной машины.

Правила файрвола (пример для pfSense/OPNsense)

Блокировать входящие RDP из интернета:

Block in quick on WAN proto tcp from any to any port 3389

Разрешить RDP только из VPN подсети:

Pass in on OpenVPN from 10.0.100.0/24 to 10.0.20.0/24 port 3389

Блокировать SMB из интернета:

Block in quick on WAN proto tcp from any to any port {139,445}

Логировать все отклоненные пакеты:

Block log all

Уровень 4: Политики безопасности

Парольная политика

Минимальные требования:

Длина минимум 12 символов, обязательно буквы верхнего и нижнего регистра, цифры и спецсимволы. Срок действия пароля 90 дней, запрет повтора последних 12 паролей.

Для администраторов:

Минимум 16 символов, обязательна двухфакторная аутентификация, привилегированный доступ только через защищенные каналы.

КРИТИЧЕСКИ ВАЖНО: НИКОГДА не храните пароли в блокнотах, текстовых файлах, письмах, сообщениях в мессенджерах (включая личные чаты в Telegram) или заметках на телефоне. Используйте менеджеры паролей типа KeePassXC, Bitwarden или аналоги. В менеджере паролей вам нужно помнить только один мастер-пароль для доступа ко всей базе паролей, остальное надежно зашифровано.

Настройка в Windows через GPO:

Computer Configuration → Policies → Windows Settings →

Security Settings → Account Policies → Password Policy

Ограничение прав пользователей

Принцип наименьших привилегий:

Обычные пользователи работают БЕЗ прав администратора. Для установки ПО используется отдельная учетная запись администратора. PowerShell Execution Policy должна быть установлена на RemoteSigned или Restricted.

Отключить автозапуск со съемных носителей:

Редактор реестра:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer

DWORD: NoDriveTypeAutoRun = 255

Или через GPO:

Computer Configuration → Administrative Templates →

Windows Components → AutoPlay Policies → Turn off AutoPlay

Уровень 5: Обучение сотрудников

Признаки фишинга

Учить сотрудников обращать внимание на:

Отправитель: Подозрительные домены, имитирующие легитимные. Бесплатные почтовые сервисы (gmail, yahoo) для "официальных" коммуникаций. Небольшие опечатки в доменных именах.

Тема письма: Срочность ("Ваш аккаунт будет заблокирован"), страх ("Задолженность по налогам"), выгода ("Вы выиграли iPhone").

Содержание: Просьба перейти по ссылке и ввести учетные данные. Требование открыть вложение. Грамматические ошибки (не всегда, но часто).

Вложения: Двойное расширение: файл.pdf.exe. Архивы с паролем. Макросы в документах Office.

Правила безопасности для сотрудников

Простые правила, которые работают:

Не открывать вложения от неизвестных отправителей. Не включать макросы в документах, пришедших по почте. Проверять ссылки перед переходом - навести мышь и посмотреть адрес. При малейших сомнениях позвонить отправителю и уточнить. Не устанавливать ПО без согласования с IT-отделом. Не вводить пароли на сайтах, куда пришли по ссылке из письма.

Симуляция фишинговых атак

Рекомендуемые сервисы для обучения: KnowBe4 (платный, но очень хороший), GoPhish (бесплатный, open-source), PhishMe (платный, корпоративный уровень).

Проводить тесты минимум раз в квартал. Сотрудники, которые "попадаются" - на дополнительное обучение.

План действий при заражении

Если заражение все же произошло:

Немедленно (первые минуты):

Отключить зараженный компьютер от сети - выдернуть кабель. Не выключать компьютер, так как данные в RAM могут помочь в анализе. Уведомить IT-отдел или администратора. Отключить от сети другие подозрительные машины.

Проверьте доступность дешифратора

Прежде чем восстанавливать все из бэкапов или тем более думать об оплате выкупа, проверьте - возможно для вашего типа шифровальщика уже существует бесплатный дешифратор.

No More Ransom - международный проект правоохранительных органов и компаний по кибербезопасности, предоставляющий бесплатные дешифраторы: https://www.nomoreransom.org/

Crypto Sheriff - сервис для определения типа шифровальщика: https://www.nomoreransom.org/crypto-sheriff.php - загрузите зашифрованный файл и записку с требованием выкупа, система определит тип ransomware и подскажет если есть доступный дешифратор.

Важно: скачивайте дешифраторы ТОЛЬКО с проверенных источников типа No More Ransom или официальных сайтов антивирусных компаний (Kaspersky, Avast, Emsisoft). Никогда не качайте "дешифраторы" с сомнительных сайтов - это может быть повторное заражение.

Наличие дешифратора не гарантировано, но попытка стоит того - это может сэкономить дни восстановления.

В течение часа:

Изолировать зараженный сегмент сети. Проверить бэкапы и убедиться, что они не повреждены. Сменить все пароли от критических систем. Временно запретить RDP и другие удаленные подключения.

В течение дня:

Проанализировать, как произошло заражение. Проверить все остальные машины антивирусом. Восстановить данные из бэкапа. Переустановить ОС на зараженной машине - не пытайтесь "вылечить". Закрыть уязвимость, через которую произошло заражение.

НЕ делать:

- Платить выкуп - нет гарантий расшифровки

- Пытаться удалить вирус вручную - можете повредить файлы

- Использовать "расшифровщики" с сомнительных сайтов

- Перезагружать зараженную систему до анализа

Дополнительные меры защиты

Блокировка на уровне DNS

Использовать DNS с фильтрацией вредоносных доменов: Cloudflare for Families (1.1.1.3), Quad9 DNS (9.9.9.9), OpenDNS (208.67.222.222).

Whitelist приложений (Application Whitelisting)

Windows AppLocker - разрешить запуск только одобренных приложений:

gpedit.msc → Computer Configuration → Windows Settings →

Security Settings → Application Control Policies → AppLocker

Создайте правила, разрешающие выполнение из директорий Program Files и Windows, но блокирующие выполнение из временных папок, AppData и Downloads, где обычно запускается вредоносное ПО.

Мониторинг и оповещения

SIEM системы для среднего и крупного бизнеса:

- ELK Stack (Elasticsearch + Logstash + Kibana) - бесплатно

- Wazuh - бесплатно, хороший для начала

- Splunk - платный, мощный

Что мониторить:

Массовое изменение файлов как признак шифрования. Необычную сетевую активность. Попытки подключения к C&C серверам. Изменения в критических системных файлах. Неудачные попытки входа.

Email Security Gateway

Для фильтрации писем на входе: SpamAssassin + ClamAV (бесплатно, для самостоятельной настройки), Proofpoint (платно, enterprise), Mimecast (платно, enterprise), Barracuda Email Security Gateway.

Чеклист безопасности

Ежедневно:

- Проверка работы бэкапов

- Мониторинг антивирусных алертов

- Проверка логов файрвола на подозрительную активность

Еженедельно:

- Проверка обновлений Windows

- Обновление антивирусных баз

- Тестовое восстановление из бэкапа (выборочно)

Ежемесячно:

- Обновление ПО на всех машинах

- Аудит пользовательских прав доступа

- Обучение сотрудников (короткая напоминалка)

- Проверка актуальности контактов для экстренных ситуаций

Ежеквартально:

- Симуляция фишинговой атаки

- Полная инвентаризация ПО

- Аудит сетевой безопасности

- Обновление политик безопасности

Раз в полгода:

- Penetration testing (тест на проникновение)

- Полное тестирование DR (Disaster Recovery) плана

- Аудит всех серверов и сервисов

Заключение

Защита от шифровальщиков - это не одно решение, а комплекс мер. Самое важное:

- Бэкапы, бэкапы, бэкапы - это ваша страховка. Без бэкапов вы беззащитны.

- Антивирус обязателен, желательно корпоративный с поведенческим анализом.

- Сегментация сети ограничивает распространение заразы.

- Обучение сотрудников критически важно, так как 93% заражений начинаются с фишинга.

- Регулярные обновления необходимы, потому что большинство атак используют известные уязвимости.

Примерные цифры внедрения для малого бизнеса (30 сотрудников):

- Бэкап-сервер примерно: €23.77/месяц

- Антивирус: Около $700/год

- Настройка и внедрение: $4,500-9,000 единоразово

- Итого: около $10,500 на старте + $700/год

Сравните с потенциальными убытками:

- Простой в работе: от $18,000

- Восстановление данных: от $9,000

- Выкуп (если решите платить): от $5,000

- Репутационные потери: бесценно

- Итого риск: от $32,000+ за один инцидент

Считайте это инвестицией в безопасность бизнеса, а не расходом.

P.S. Не ждите, пока письмо прилетит к вам. Потому что оно прилетит. Вопрос только когда. По статистике, каждая третья компания малого бизнеса сталкивается с ransomware в течение первых 5 лет работы.