Безопасность и анонимность в сети становится все важнее учитывая самые последние события в мире информационных технологий. Сейчас на компьютерах есть все ваши персональные данные, пароли от различных аккаунтов, фотографии, кроме того, компьютеры могут использоваться для оплаты онлайн услуг с помощью карты, а значит у того, кто получит доступ к вашему компьютеру будет доступ ко всем вашим средствам и информации. Одной из важных частей безопасности есть безопасность в сети.

Одна из программ, которая позволяет оставаться анонимным при просмотре различных сайтов, прятать свой IP адрес, браузер и характеристики компьютера - это анонимный браузер Tor. В этой статье мы рассмотрим как пользоваться Tor Browser, как установить и настроить программу, а также как правильно ее применять.

Что такое Tor Browser?

Tor Browser - это не просто обычный браузер с настроенным VPN для сокрытия IP. Он разрабатывается проектом TorProject и использует сервис Tor для обеспечения анонимности.

Главная особенность Tor в том, что пакеты данных пользователя шифруются три раза, а затем проходят по цепочке из трех серверов Tor, каждый из которых снимает свой слой шифрования. Все организованно таким образом, чтобы каждый следующий сервер не знал о предыдущих точках прохождения пакетов.

Tor Browser основан на Mozilla Firefox и объединяет в себе не только сервис Tor, но и ряд расширений браузера, которые позволяют повысить анонимность и безопасность. Среди них HTTPS Everywhere, NoScript, а также расширения для управления сервисом Tor.

Все это доступно почти без дополнительных настроек, кроме того, браузер во время работы дает различные советы, как улучшить безопасность. А теперь перейдем ближе к практике.

Как пользоваться Tor Browser?

Перед тем, как мы рассмотрим как пользоваться Tor Browser необходимо разобрать установку программы. Мы будем говорить об установке в Linux, но в Windows или MacOS не будет большой разницы, так как установка выполняется загрузкой файла из официального сайта.

1. Установка Tor Browser

Скачать установочный файл для своего языка и системы вы можете на этой странице. Там доступна как стабильная, так и экспериментальная версии:

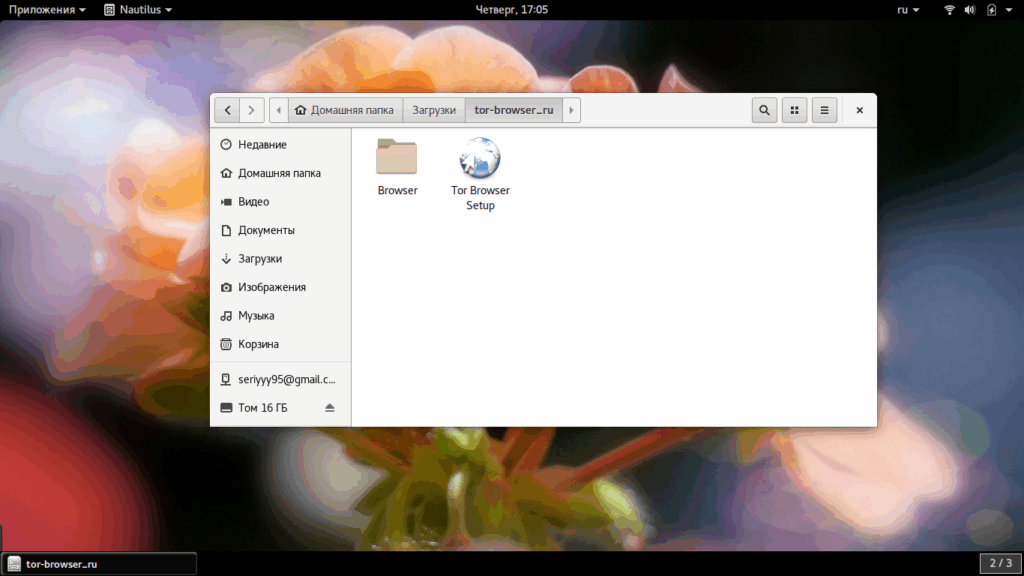

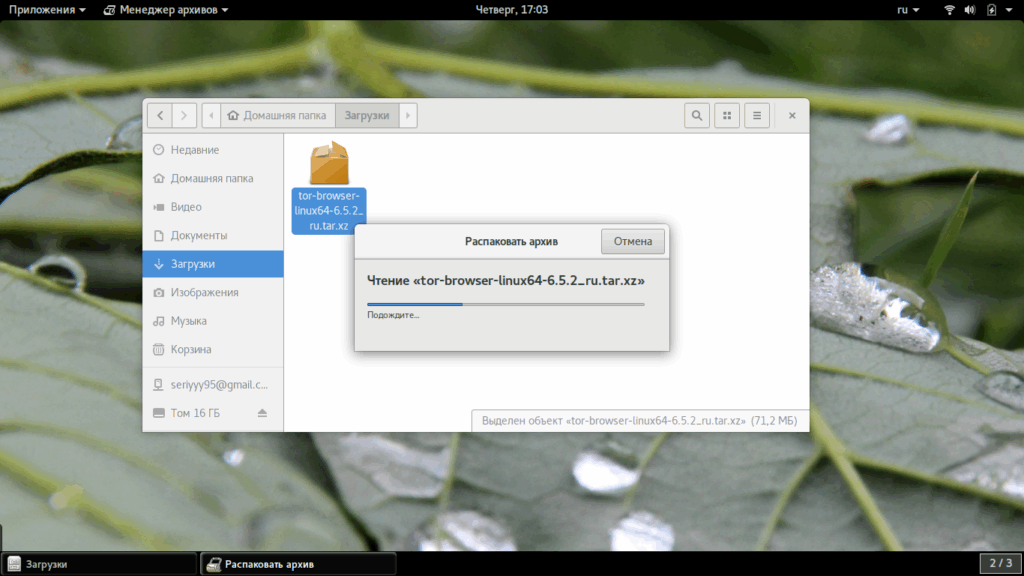

После того как загрузка будет завершена, перейдите в папку с архивом и распакуйте его:

Перейдите в папку, которая появилась в результате распаковки и запустите скрипт "Setup Tor Browser":

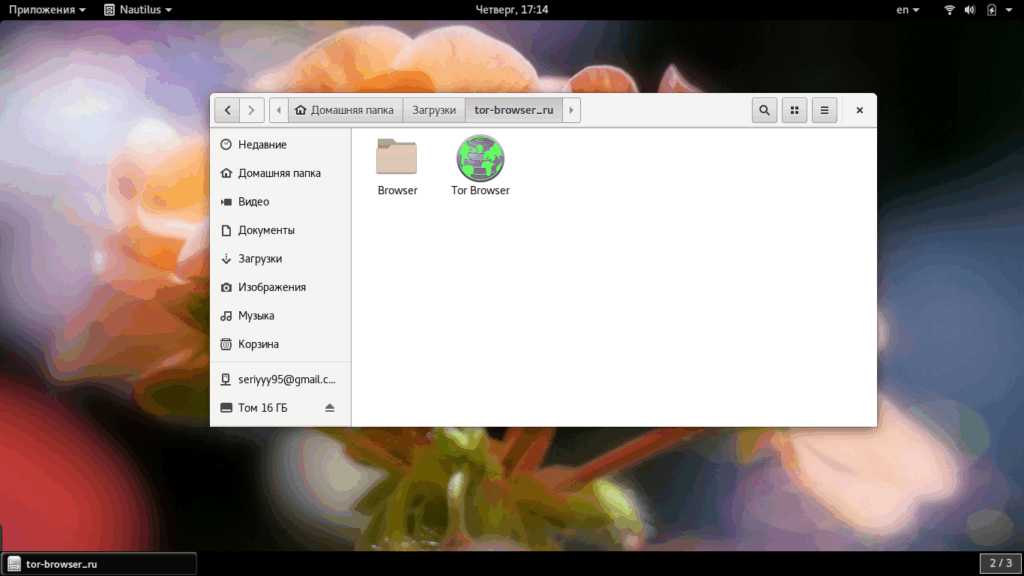

Скрипт подготовит программу к работе и иконка превратится в просто "Tor Browser":

Теперь вы можете создать ярлык этой программы, чтобы запускать браузер из удобного места.

2. Первый запуск

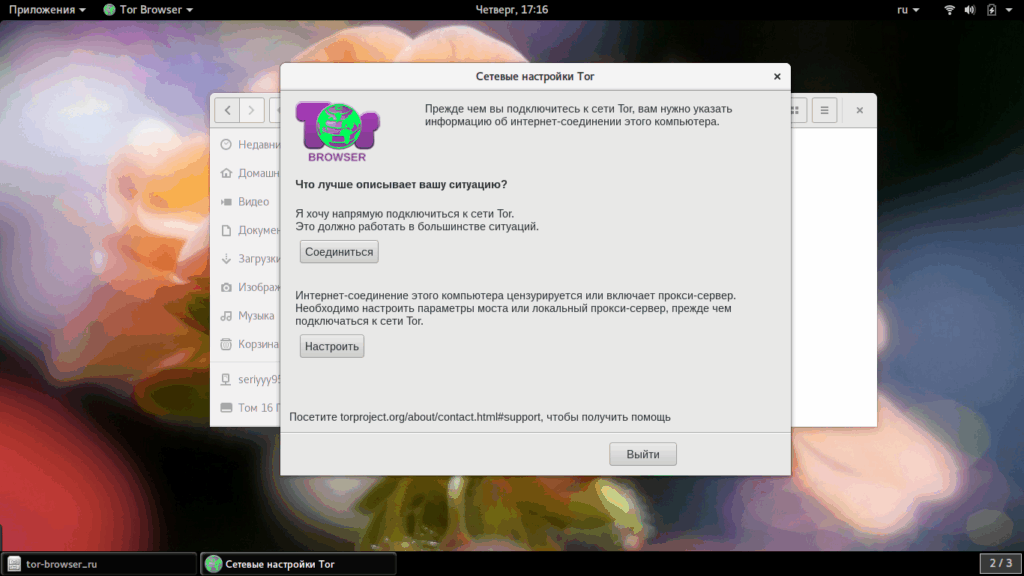

Чтобы запустить анонимный браузер Tor просто выполните двойной клик по программе:

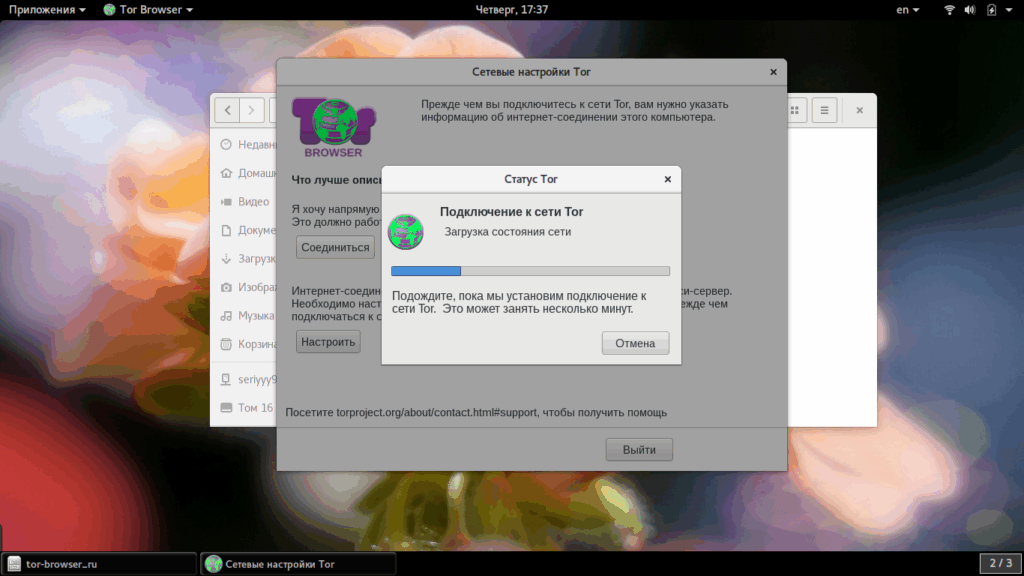

При первом запуске программа спросит как подключаться к сети Tor, напрямую или используя прокси. В большинстве случаев подходит прямое подключение и необходимо нажать кнопку "Соединится":

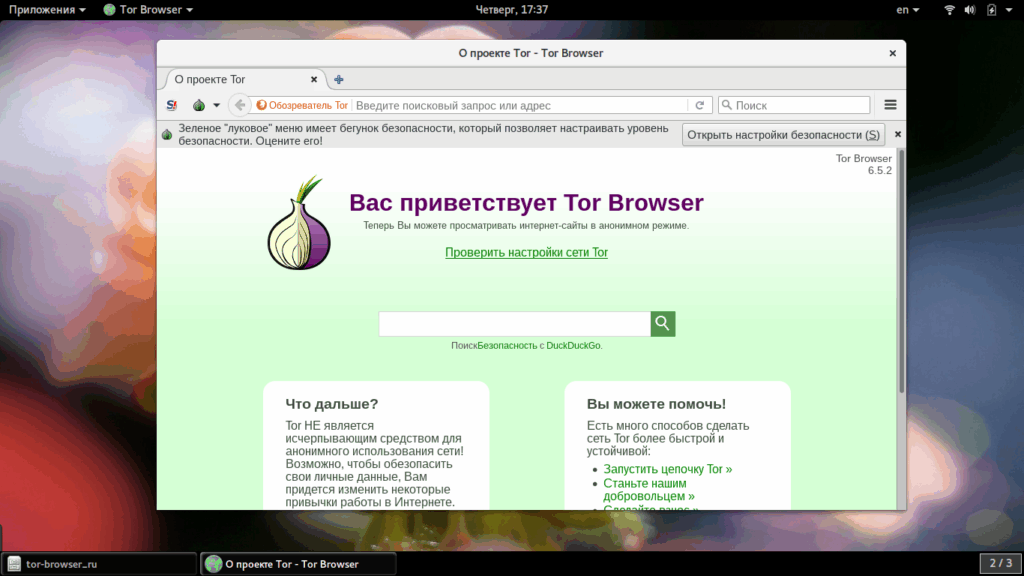

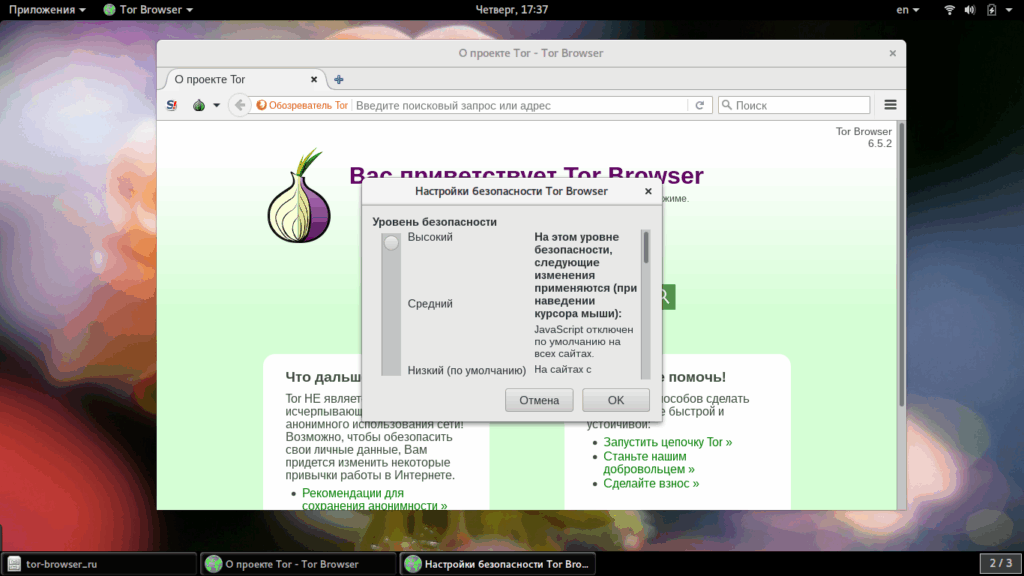

Будет выполнено быстрое соединение и откроется окно браузера. Здесь сразу же вы можете настроить уровень безопасности, который определяет, будет ли включен JavaScript и возможности воспроизведения видео или нет:

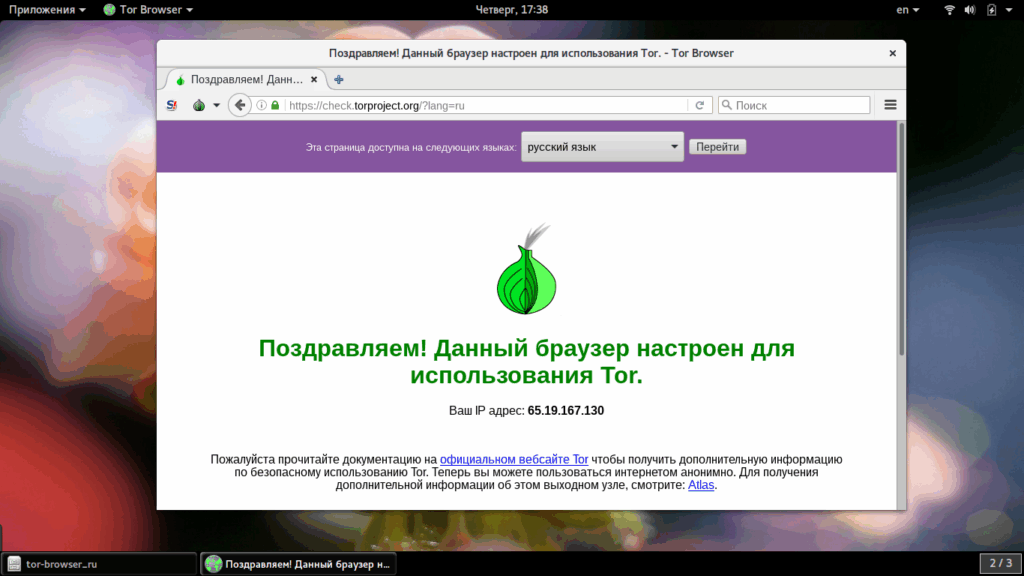

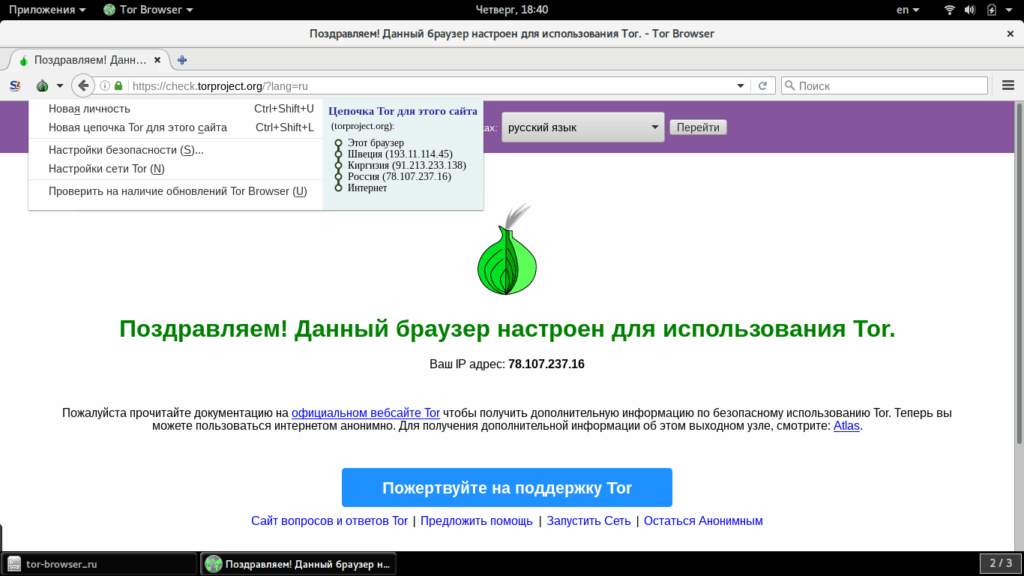

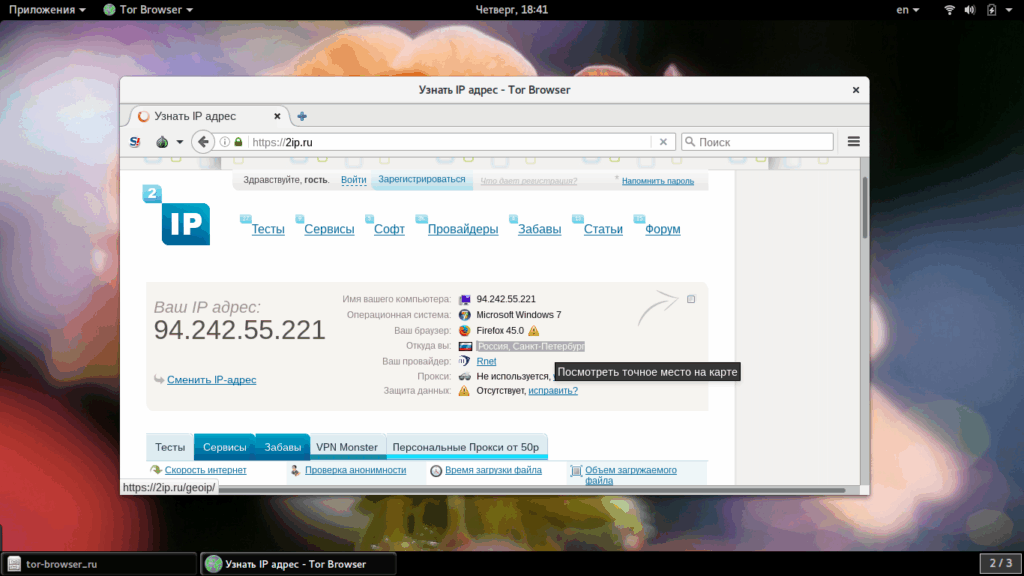

Чтобы проверить действительно ли работает Tor и ваш ip адрес скрыт, откройте ссылку по центру страницы:

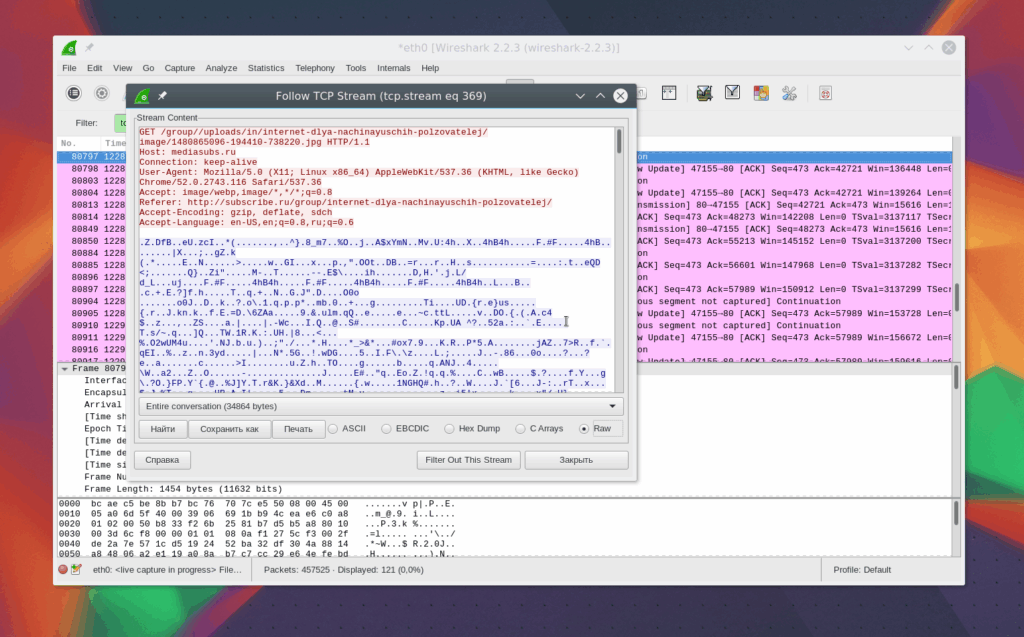

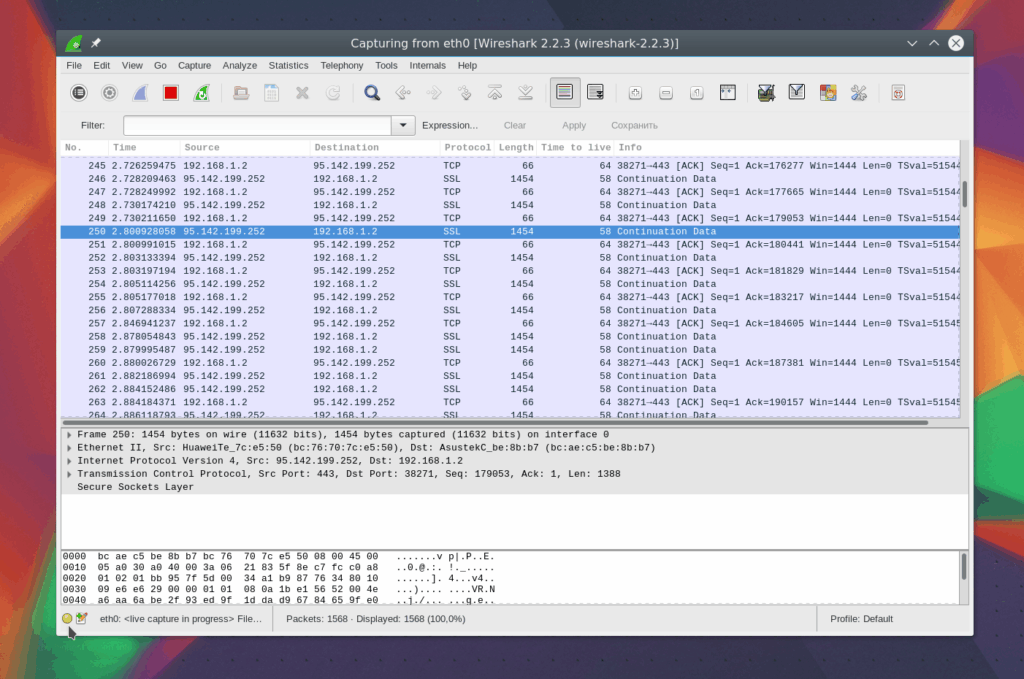

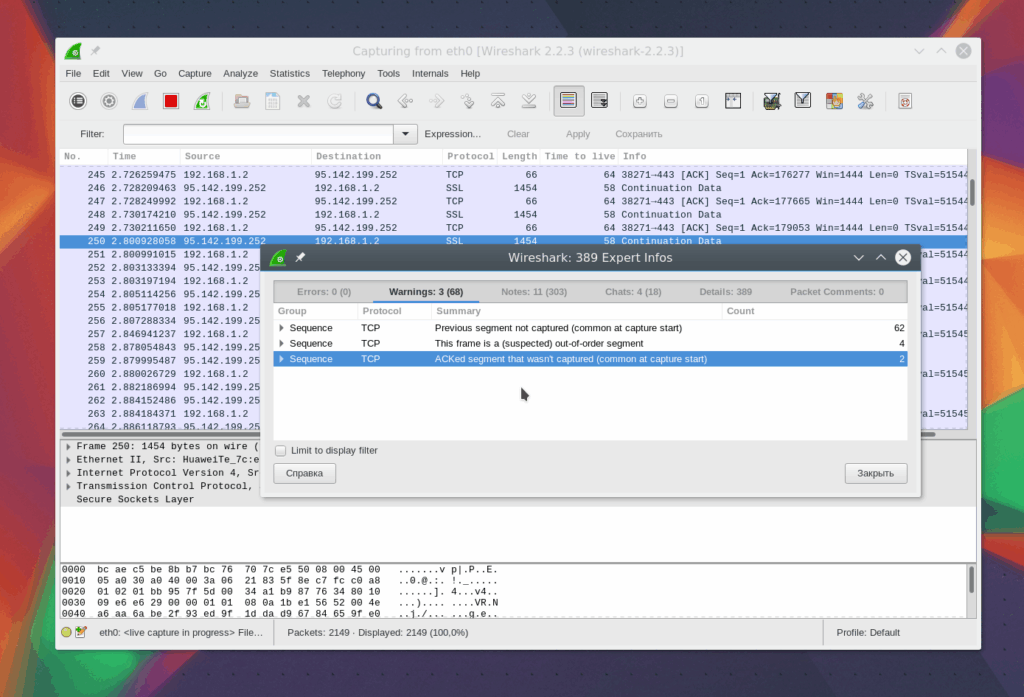

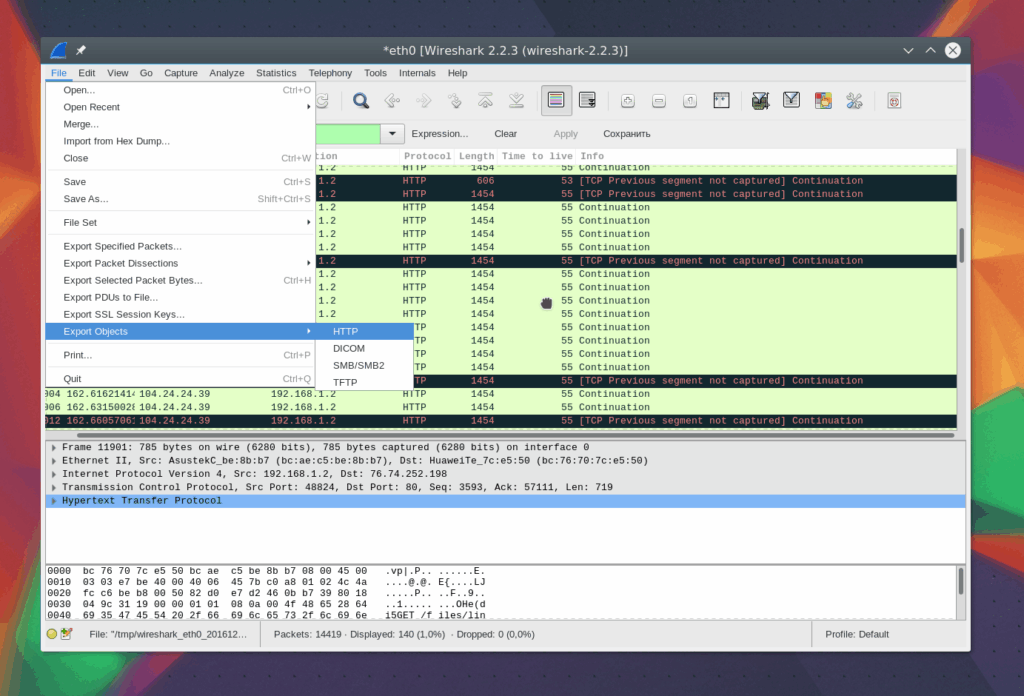

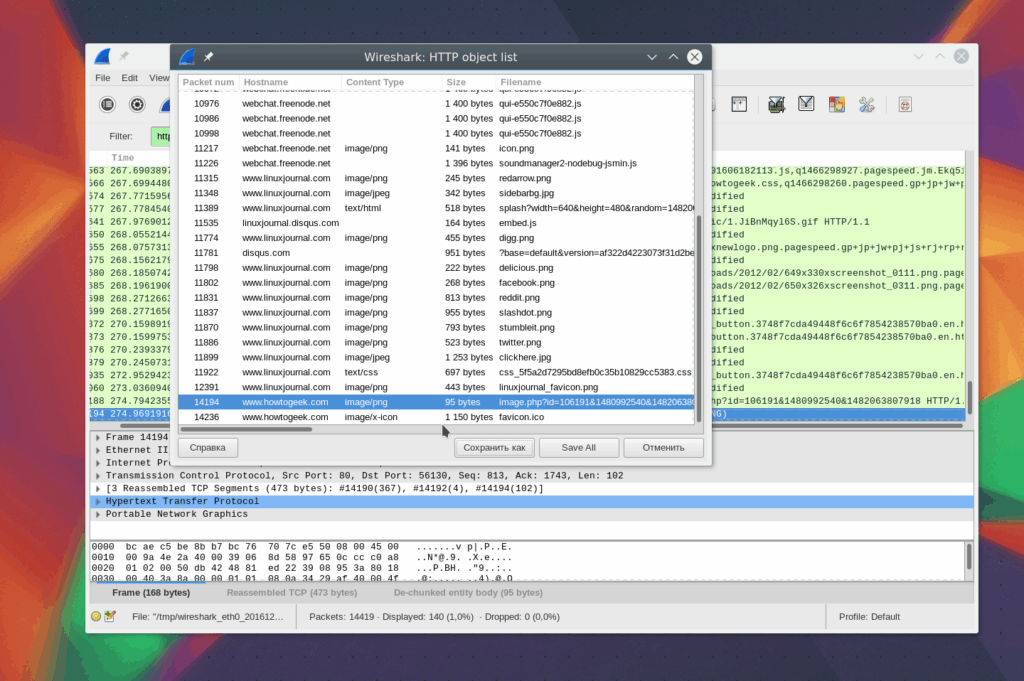

Обратите внимание, что само по себе использование Tor не делает ваше пребывание в интернете полностью безопасным. Если вы будете просматривать сайты, которые не защищены с помощью HTTPS, то выходные узлы Tor смогут перехватить ваши данные.

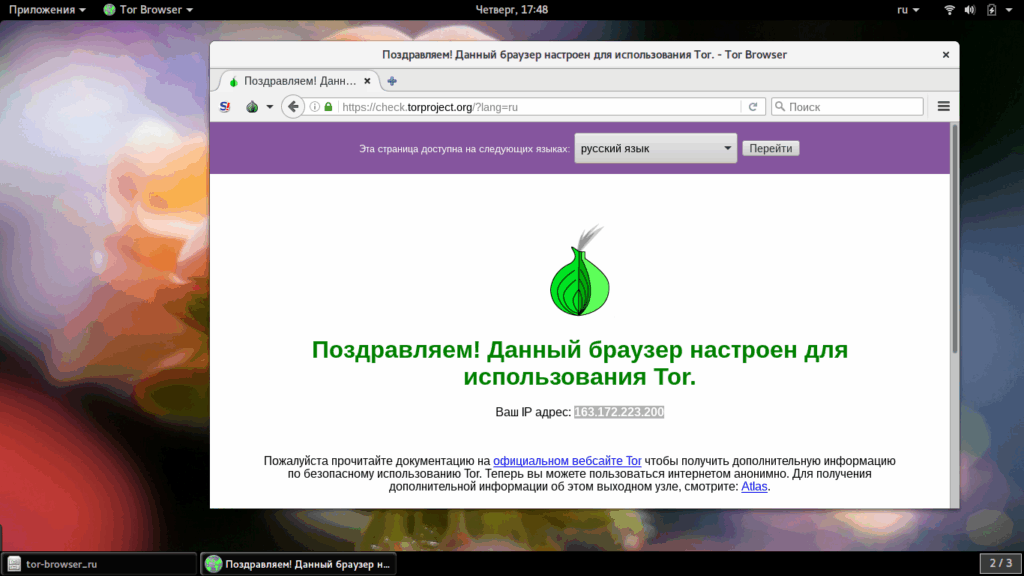

3. Изменение IP адреса

С помощью Tor Browser вы можете очень быстро изменить свой IP адрес. В левом верхнем углу браузера есть иконка настроек Tor. Чтобы изменить IP адрес для текущего сайта просто нажмите "Новая цепочка для этого сайта". Страница обновится и вы увидите новый адрес, поскольку браузер подключится через новый выходной узел:

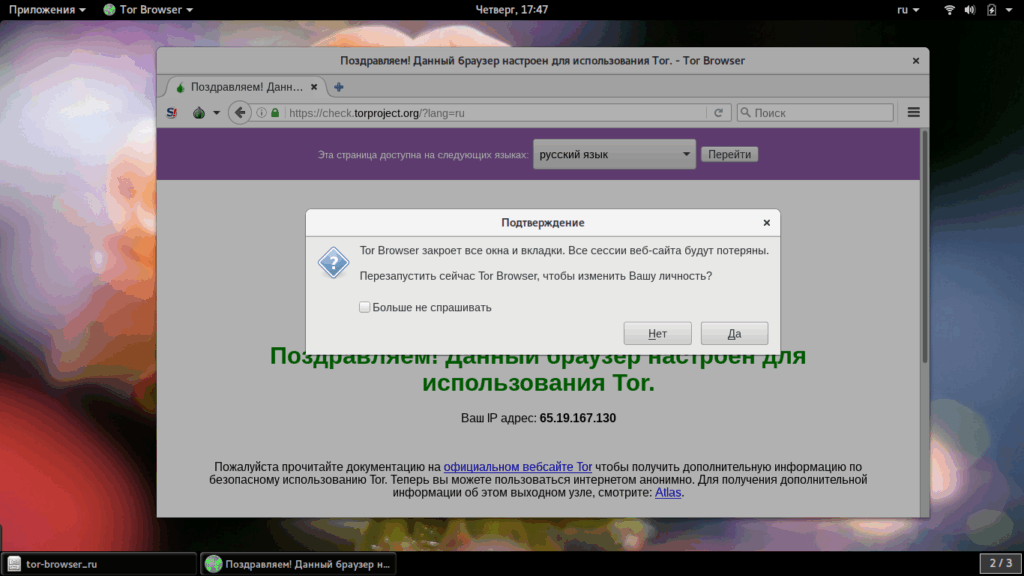

Также, с помощью того же значка вы можете полностью перезапустить браузер и получить полностью новую конфигурацию сети. Для этого нажмите кнопку "Изменить личность", а затем подтвердите закрытие всех вкладок и перезапуск:

В остальном же использование браузера Tor сводится к вводу нужного адреса и просмотра сайтов.

4. Настройка подключения к сети

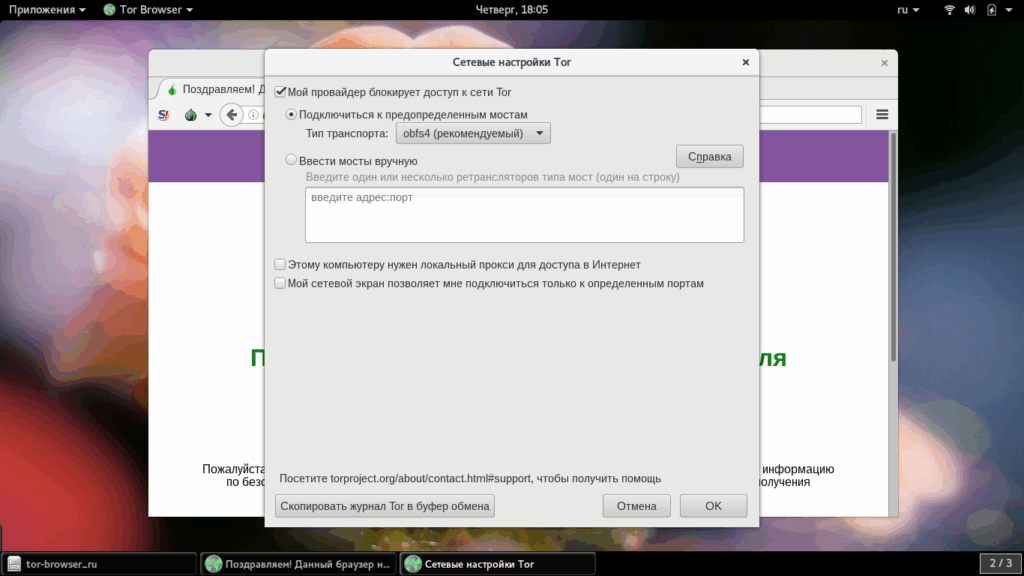

Уже после того, как вы завершили настойку браузера, вы можете настроить браузер Tor и изменить настройки сети. Например, указать порты, которые следует использовать или добавить мост. Для этого кликните по значку управления Tor и выберите "Настройки подключения к сети".

Теперь просто устанавливайте галочки напротив нужного пункта, например, настройка моста, если ваш провайдер блокирует доступ к сети. Список мостов можно найти в интернете:

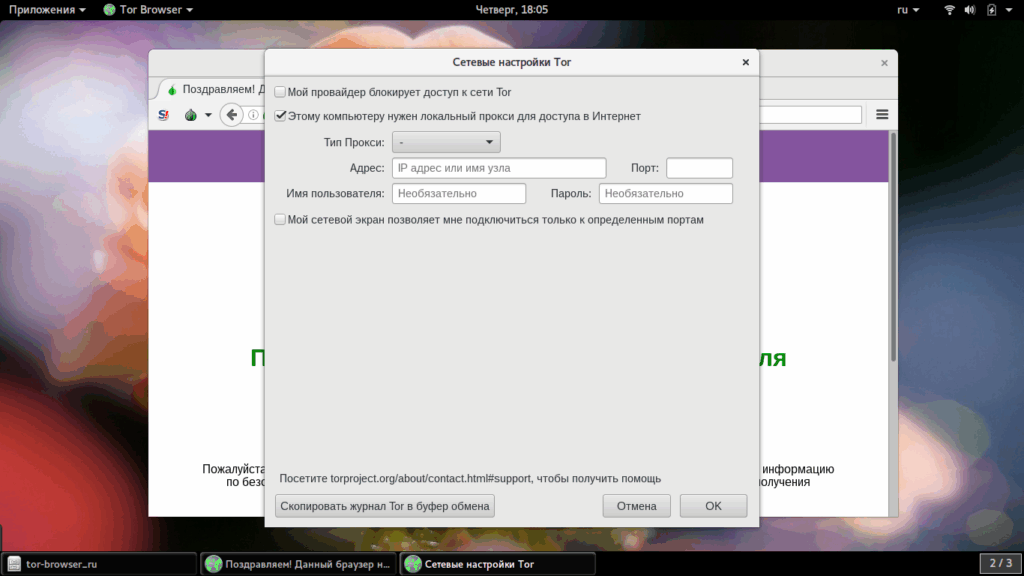

Настройка локального прокси сервера, на случай если доступ к интернету из вашей компании возможен только через прокси:

Настройка локального прокси сервера, на случай если доступ к интернету из вашей компании возможен только через прокси:

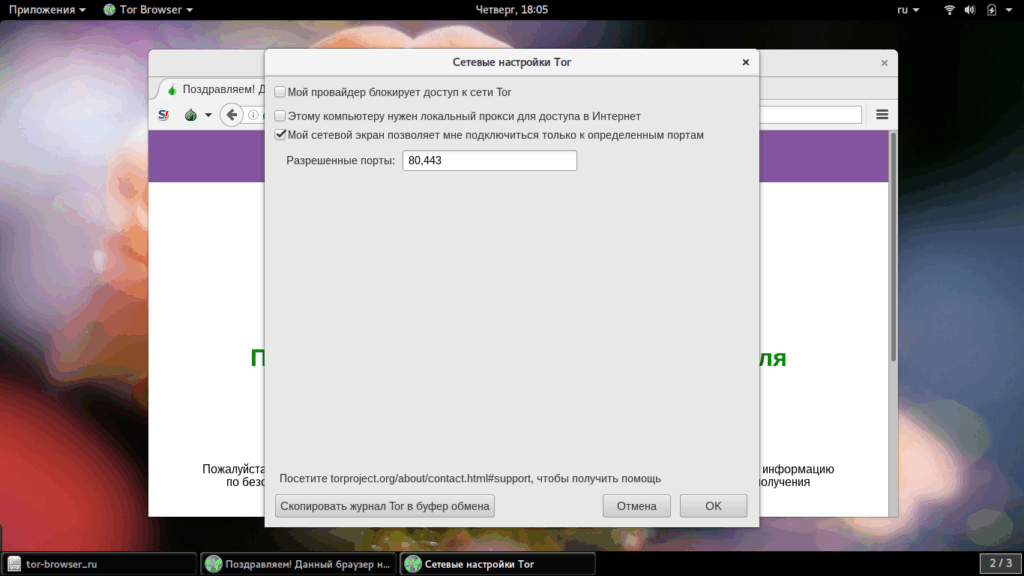

Настройка портов для подключения:

К сожалению, это все, что вы можете настроить в графическом интерфейсе Tor Browser. Но у нас еще есть в запасе конфигурационные файлы.

5. Настройка Tor

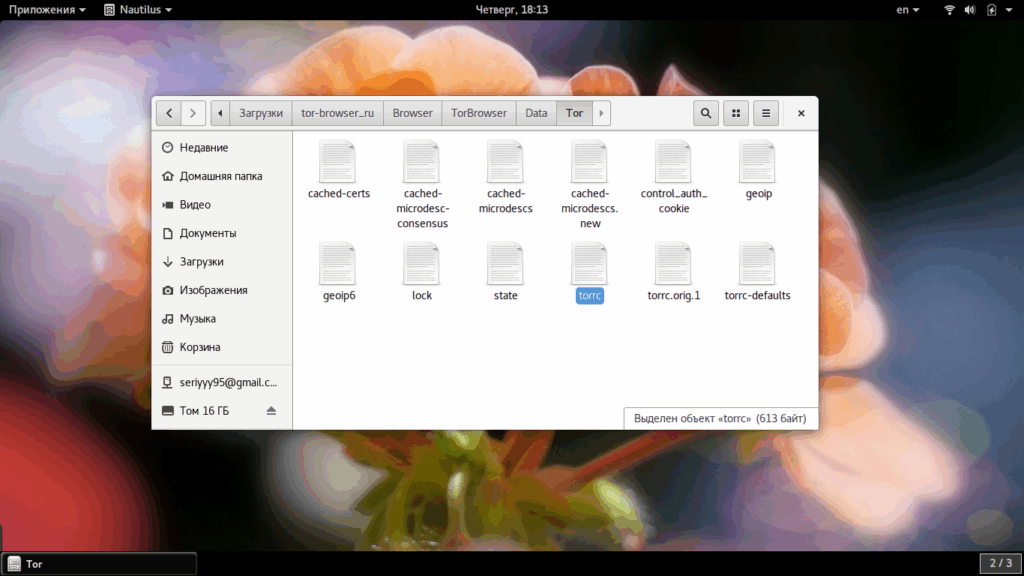

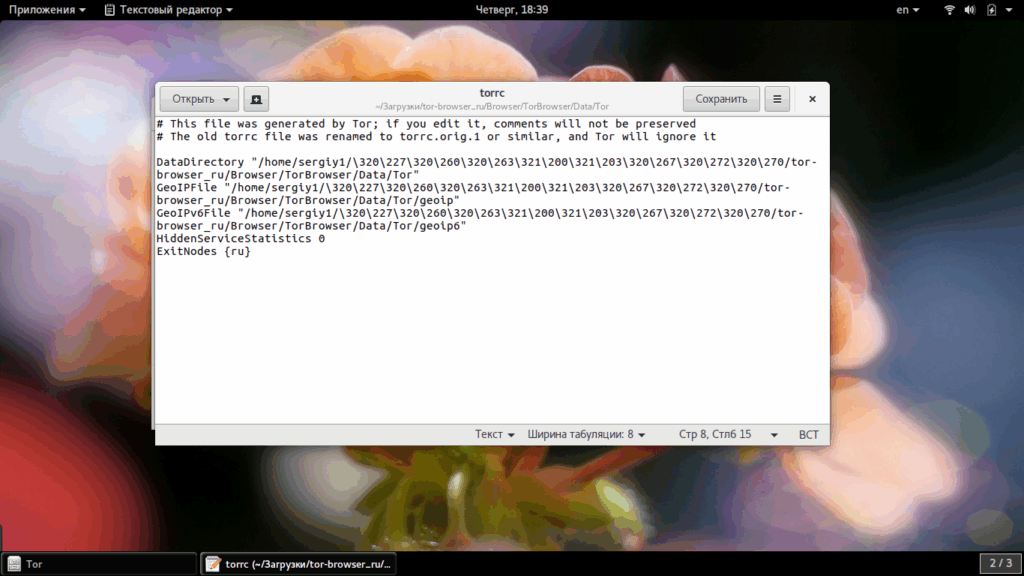

Мы все еще можем настроить браузер Tor, а точнее сервис Tor через конфигурационный файл torrc. Он находится по адресу /Browser/TorBrowser/Data/Tor:

Мы обязательно рассмотрим настройку Tor более подробно в одной из следующих статей, а сейчас только немного пробежимся по основным параметрам, которые вы можете здесь изменить. Допустим, вы хотите, чтобы выбирались выходные узлы только из России, то есть у вас был только российский IP. Откройте ваш файл torrc и добавьте в него такую строчку:

Здесь можно использовать любой код страны, ip адрес которой вы хотите получить. Если вы хотите быть подключенными только к одному узлу и не подключаться к другим в случае ошибки, добавьте:

Вы можете исключить из узлов те, которым не доверяете по каким-либо причинам. Например, исключим российские и украинские сервера:

Это были основные параметры, относительно узлов, которые вы можете захотеть использовать. Обратите внимание, что настройки вступят в силу только после перезапуска Tor.

Выводы

В этой статье мы рассмотрели как пользоваться tor браузером - самым безопасным браузером, который поможет скрыть ваши личные данные от злоумышленников. Как видите, настроить и запустить в работу браузер очень просто. Надеюсь, эта информация была полезной для вас. Если остались вопросы, спрашивайте в комментариях!